Кибербезопасность: различия между версиями

Hunter po (обсуждение | вклад) |

Hunter po (обсуждение | вклад) |

||

| Строка 9: | Строка 9: | ||

Но, обо все по порядку: | Но, обо все по порядку: | ||

= | =Стратегия кибербезопасности РФ= | ||

10.01.2014 размещена Концепция стратегии кибербезопасности РФ. Под покровительством сенатора «всея безопасников» Гаттарова. 12.02.2014 Гаттаров стал зам. губернатора челябинской области. ФСБ забраковали стратегию, тема заглохла. Однако, остались полезные вещи: | 10.01.2014 размещена Концепция стратегии кибербезопасности РФ. Под покровительством сенатора «всея безопасников» Гаттарова. 12.02.2014 Гаттаров стал зам. губернатора челябинской области. ФСБ забраковали стратегию, тема заглохла. Однако, остались полезные вещи: | ||

| Строка 99: | Строка 99: | ||

**- новые методы криптографической защиты, основанные на нейросетевых технологиях. | **- новые методы криптографической защиты, основанные на нейросетевых технологиях. | ||

= | =Международный стандарт ISO/IEC 27032:2012= | ||

Приведенное в концепции определение во многом перекликается с позицией международного стандарта [http://www.iso.org/iso/ru/catalogue_detail?csnumber=44375 ИСО/МЭК 27032:2012 Руководящие указания по кибербезопасности «Информационные технологии. Методы обеспечения безопасности. Руководящие указания по кибербезопасности» (ISO/IEC 27032:2012 Information technology – Security techniques – Guidelines for cybersecurity)], [[#Используемая литература|[2]]] который и стоит взять за основу при исследовании вопроса кибербезопасности. | Приведенное в концепции определение во многом перекликается с позицией международного стандарта [http://www.iso.org/iso/ru/catalogue_detail?csnumber=44375 ИСО/МЭК 27032:2012 Руководящие указания по кибербезопасности «Информационные технологии. Методы обеспечения безопасности. Руководящие указания по кибербезопасности» (ISO/IEC 27032:2012 Information technology – Security techniques – Guidelines for cybersecurity)], [[#Используемая литература|[2]]] который и стоит взять за основу при исследовании вопроса кибербезопасности. | ||

| Строка 110: | Строка 110: | ||

[[Файл:5_syber_sec.png|796px|none|thumb|]] | [[Файл:5_syber_sec.png|796px|none|thumb|]] | ||

= | =Анализ Лаборатория Касперского = | ||

По данным компании Лаборатория Касперского: | По данным компании Лаборатория Касперского: | ||

| Строка 143: | Строка 143: | ||

44% российских компаний считают киберугрозы одним из главных бизнес- рисков в будущем. | 44% российских компаний считают киберугрозы одним из главных бизнес- рисков в будущем. | ||

= | =Резолюция ООН A/RES/57/239= | ||

Стоит отметить, что еще в 2002 году ООН приняло резолюцию по созданию глобальной культуры кибербезопасности, определив основные элементы: | Стоит отметить, что еще в 2002 году ООН приняло резолюцию по созданию глобальной культуры кибербезопасности, определив основные элементы: | ||

| Строка 156: | Строка 156: | ||

*i) ''переоценка''. Участники должны подвергать вопросы безопасности информационных систем и сетей обзору и повторной оценке и вносить надлежащие изменения в политику, практику, меры и процедуры обеспечения безопасности, учитывая при этом появление новых и изменение прежних угроз и факторов уязвимости. | *i) ''переоценка''. Участники должны подвергать вопросы безопасности информационных систем и сетей обзору и повторной оценке и вносить надлежащие изменения в политику, практику, меры и процедуры обеспечения безопасности, учитывая при этом появление новых и изменение прежних угроз и факторов уязвимости. | ||

= | =Кибертерроризм= | ||

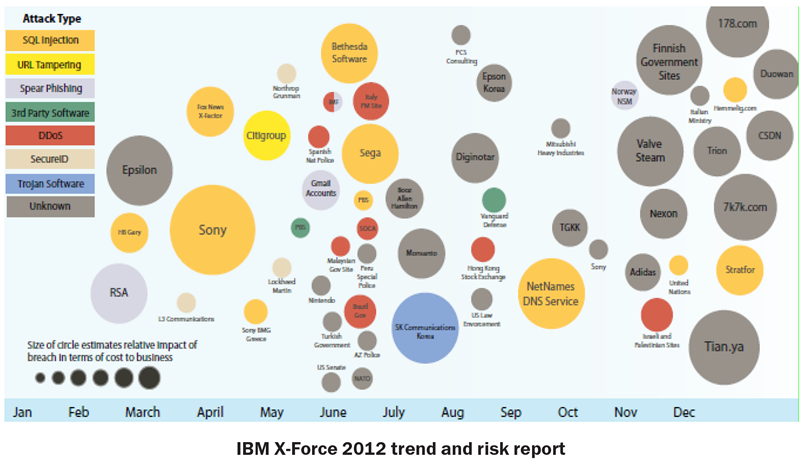

Если смотреть на исследования различных групп безопасности (IBM X¬Force, Symantec и др.), рынок безопасности становится все более серьезным. Последние известные взломы очень известных организаций (NASA, Sony, RSA, Lockheed Martin, Gazprom), где вопросы безопасности рассматриваются очень серьезно и где на момент взлома стояли очень популярные в США и в мире продукты безопасности, четко показывают, что необходимо переходить на новые принципы, и, видимо, средства безопасности нового поколения. Этот постулат хорошо иллюстрирует слайд из документа IBM X¬Force | Если смотреть на исследования различных групп безопасности (IBM X¬Force, Symantec и др.), рынок безопасности становится все более серьезным. Последние известные взломы очень известных организаций (NASA, Sony, RSA, Lockheed Martin, Gazprom), где вопросы безопасности рассматриваются очень серьезно и где на момент взлома стояли очень популярные в США и в мире продукты безопасности, четко показывают, что необходимо переходить на новые принципы, и, видимо, средства безопасности нового поколения. Этот постулат хорошо иллюстрирует слайд из документа IBM X¬Force | ||

[[Файл:6_syber_ibm.png|809px|none|thumb|]] | [[Файл:6_syber_ibm.png|809px|none|thumb|]] | ||

| Строка 218: | Строка 218: | ||

[3] [http://cyberleninka.ru/article/n/rukovodyaschie-ukazaniya-po-kiberbezopasnosti-v-kontekste-iso-27032 Понятия и правила в контексте ISO 27032]. | [3] [http://cyberleninka.ru/article/n/rukovodyaschie-ukazaniya-po-kiberbezopasnosti-v-kontekste-iso-27032 Понятия и правила в контексте ISO 27032]. | ||

[4] Источник по ЛК добавить. | |||

[5] [http://daccess-ods.un.org/TMP/9303851.12762451.html Резолюция ООН A/RES/57/239] | |||

[6] Источник по Кибертерроризму добавить. | |||

Версия 16:06, 11 сентября 2015

Кибер-

Новые угрозы информационной безопасности характеризуются приставкой «кибер-».

Для понимания что такое «киберугроза», «киберпространство», «кибербезопасность», «кибертерроризм» и иные термины с приставкой «кибер-», необходимо ввести понятийный аппарат.

В законодательстве РФ на текущий момент понятия киберпространство и кибербезопасность отсутствуют. Вынесенная на обсуждение Советом Федерации РФ «Концепция стратегии кибербезопасности» 10.01.2014 года не была принята и нет предпосылок к ее развитию из-за позиции ФСБ России.

Несмотря на это, «кибер-» терминологию необходимо учитывать, так как вопросы кибербезопасности прочно вошли в международные сообщество и выпущен международный стандарт ИСО/МЭК 27032:2012 Руководящие указания по кибербезопасности «Информационные технологии. Методы обеспечения безопасности. Руководящие указания по кибербезопасности» (ISO/IEC 27032:2012 Information technology – Security techniques – Guidelines for cybersecurity), который и стоит взять за основу при исследовании вопроса кибербезопасности.

Но, обо все по порядку:

Стратегия кибербезопасности РФ

10.01.2014 размещена Концепция стратегии кибербезопасности РФ. Под покровительством сенатора «всея безопасников» Гаттарова. 12.02.2014 Гаттаров стал зам. губернатора челябинской области. ФСБ забраковали стратегию, тема заглохла. Однако, остались полезные вещи:

Определены следующие понятия:

- информационное пространство – сфера деятельности, связанная с формированием, созданием, преобразованием, передачей, использованием, хранением информации, оказывающая воздействие, в том числе на индивидуальное и общественное сознание, информационную инфраструктуру и собственно информацию;

- информационная безопасность – состояние защищенности личности, организации и государства и их интересов от угроз, деструктивных и иных негативных воздействий в информационном пространстве;

- киберпространство – сфера деятельности в информационном пространстве, образованная совокупностью коммуникационных каналов Интернета и других телекоммуникационных сетей, технологической инфраструктуры, обеспечивающей их функционирование, и любых форм осуществляемой посредством их использования человеческой активности (личности, организации, государства);

- кибербезопасность – совокупность условий, при которых все составляющие киберпространства защищены от максимально возможного числа угроз и воздействий с нежелательными последствиями.

В официальных российских документах в области информационной безопасности термин «кибербезопасность» не выделяется из объема понятия «информационная безопасность» и не используется отдельно. В то же время в большинстве зарубежных стран он выделен в самостоятельную дефиницию. Необходимо учитывать, что регулирование киберпространства исключительно на национальном уровне невозможно в силу его трансграничности. В связи с этим существует необходимость обозначения в российских документах, посвященных информационной безопасности, термина «кибербезопасность», что позволит установить соответствие между российскими и иностранными нормативными актами, а также даст возможность участвовать в международной нормотворческой работе в сфере кибербезопасности.

Не смотря на то, что проект остановлен, стоит отметить концептуальные аспекты кибербезопасности [1]:

Киберпространство – это сложная среда, не существующая ни в какой физической форме, возникающая в результате взаимодействия людей, ПО, интернет сервисов посредством технологических устройств и сетевых связей.

В программной статье по кибербезопасности специалистами Великобритании определяется это понятие как всякая деятельность в сетевой, цифровой форме, добавляя после этого, что сюда же относятся информационное содержание и действия, осуществляемые посредством цифровых сетей. При всем многообразии этих определений можно отметить, что при четком указании на связанность киберпространства с ИТ инфраструктурой, основное внимание обращено не на технологии, а на деятельность людей, которые используют эти технологии.

Важно, что основное содержание киберпространства заключается в деятельности пользователей цифровыми информационными ресурсами и ИТ инфраструктурой. Киберпространство можно рассматривать как триаду, которая включает в себя три основные составляющие.

- Информация в ее цифровом представлении: статическом (файлы, записанные на носители данных) и динамическом (пакеты, потоки, команды, запросы, и т.д. передаваемые по различным сетям, обрабатываемые в автоматизированных системах и представляемые на средствах отображения в графическом или текстовом виде).

- Техническая инфраструктура, ИТ, программное обеспечение, с помощью которых осуществляется реализация основных действий с информацией: сбор, обработка, хранение и передача. К таким средствам относятся инфраструктура Интернет и сетевых взаимосвязей, компьютеры, всевозможные гаджеты и т.п.

- Информационное взаимодействие субъектов с использованием информации получаемой (передаваемой) и обрабатываемой посредством технической инфраструктуры. Здесь имеются в виду все виды деятельности пользователей или участников киберпространства, которые они осуществляют с использованием информационных ресурсов, потоки и хранилища которых располагаются на технической инфраструктуре.

Все эти составляющие в совокупности и образуют сущность, которую можно именовать киберпространством. Можно выделить следующие его основные свойства.

Первое. Киберпространство определено на множестве цифровых устройств и систем на их основе, которые оперируют с информацией или во многом с ее помощью. Важно, что имеются в виду не отдельные системы, а их совокупность, когда подобных устройств (систем) достаточно много.

То есть, в общем виде существенное уменьшение числа функционирующих устройств (систем) в киберпространстве или нарушение их нормальной работы является угрозой киберпространству. Но речь идет не просто об отдельных устройствах (системах), а о большом числе таких объектов и способности оперировать ими информацией (обеспечивать сервисы) с заданным качеством, то есть осуществлять действия, которые обычно связываются с информационными технологиями.

Отсюда вытекает второе свойство.

Активное оперирование информацией и сохранение этой информацией главных ее свойств: целостности, доступности, конфиденциальности и других, определяемых в современных стандартах.

В отличие от информационной безопасности речь идет не об информации вообще, а о той информации, которая циркулирует в киберпространстве и составляет важную часть ее содержания. Таким образом, нарушение работы отдельного компьютера, подключенного к киберпространству или утеря информации, которая в нем содержится, или нарушение ее свойств, безусловно важных для пользователя данного компьютера, вряд ли может рассматриваться как угроза кибербезопасности.

Третье. Наличие «добропорядочных» связей, связей, которые составляют основу киберпространства, и без которых рассматривать поле цифровых устройств (систем) в качестве некоторой новой сущности вряд ли имело бы смысл. Здесь имеется в виду способность киберпространства передавать, получать и обрабатывать информацию с сохранением ее существенных для целей применения свойств.

Четвертое. Собственно понятие кибер-. Оно относится к управлению. Управление в данном случае подразумевает не наличие прямолинейных команд, которые непосредственно исполняются всеми агентами (участниками) киберпространства, а формирование и передача таких сигналов, которые способны придать рассматриваемой области киберпространства некий «разумный» характер поведения и устойчивость к возникающим угрозам.

Способы управления оказывают непосредственное воздействие на структуру киберпространства. Здесь важно учитывать управление технической основой киберпространства и чисто физическими связями между отдельными узлами или даже областями киберпространства. Но определяющую роль играет управление участниками киберпространства: пользователями и их группами. Под управлением понимается комплекс усилий, направленный на повышение квалификации участников, стимулирование благоприятных для развития киберпространства действий и подавление или прямое запрещение злонамеренных действий. Управление субъектами киберпространства играет определяющую роль в возникновении, существовании и поддержке основных свойств этого образования.

Указанные свойства, а именно многочисленность элементов, составляющих киберпространство, обилие взаимосвязей между ними, возможность применения специальных техник управления действиями этих элементов, и определяют развитие тех угроз, о которых говорилось выше.

Необыкновенно высокая и все нарастающая интенсивность атак происходит от громадных масштабов киберпространства, всевозможных и разнохарактерных связей между ними. Сложные атаки, имеющие комплексную структуру, опираются на возможность различных направлений распространения информации и сигналов. Использование методов социальной инженерии позволяет изыскивать наиболее продуктивные методы организации атак. В киберпространстве могут развиваться все более опасные и сложные угрозы. Они используют особенности его построения для достижения максимального эффекта.

Но те же самые особенности, проистекающие из многочисленных взаимосвязей между участниками киберпространства, могут стать важным фактором в повышении эффективности систем, которые обеспечивают защиту от подобных угроз. Для этого необходимо координировать усилия всех заинтересованных участников, создавать механизмы, способствующие наилучшему распределению их усилий. Нужно правильно определять возникающие и прогнозируемые опасности и обоснованно выбирать рациональные меры защиты.

Кибербезопасность имеет целью решение этих вопросов и обеспечение нормального функционирования киберпространства, защищая его от возникающих угроз эффективным образом. Важно правильно сформулировать понятие кибербезопасности, чтобы главные цели работы служб и средств защиты киберпространства от возникающих угроз были точно определены. Однако в концепции приведена формулировка, которая не может удовлетворить этим требованиям.

В проекте Концепции говорится следующее:

«кибербезопасность – совокупность условий, при которых все составляющие киберпространства защищены от максимально возможного числа угроз и воздействий с нежелательными последствиями».

Кибербезопасность не может быть направлена на защиту от максимального числа угроз. Нужно обеспечить максимально благоприятную среду для работы пользователей и всех систем в киберпространстве.

Указанная в Концепции постановка неявно призывает разрабатывать и выявлять все новые и новые угрозы, создавая новые средства и способы защиты от них.

Доля ресурсов, необходимых для обеспечения защиты, при таком подходе будет неуклонно расти, а устойчивая работа киберпространства может даже ухудшаться.

Поэтому в определении кибербезопасности основной упор и целевая установка должны быть сделаны на сохранение благоприятного состояния киберпространства, а не на число угроз. Если мы смогли защититься от невообразимо большого числа угроз, но работоспособность киберпространства нарушена, то это хуже, чем защититься от двух десятков угроз и при этом сохранить приемлемый уровень работоспособности.

Кибербезопасность так же, как и киберпространство может описываться триадой составляющих ее сущностей, определенных на составных частях киберпространства: информационных ресурсах, компьютерной и сетевой архитектурах (инфраструктуре) и способах взаимодействия пользователей.

Кибербезопасность охватывает уже не только информацию как объект защиты, не исключительно технические средства, которые определяют возможности функционирования информации, а защиту способов функционирования новой сущности – киберпространства. Защищается деятельность людей, которая осуществляется с помощью информации, распространяемой посредством технической инфраструктуры ИТ.

При обеспечении кибербезопасности важно учитывать указанные особенности киберпространства и ее наиболее важный аспект – наличие взаимосвязей между участниками (пользователями), что приводит к возможности возникновения синергетического эффекта.

В проекте Концепции указывается на необходимость проведения научных исследований в области кибербезопасности, в частности, на реализацию научно-технических программ и исследований в соответствии с «Приоритетными направлениями научных исследований в области обеспечения информационной безопасности Российской Федерации», утвержденными Советом Безопасности Российской Федерации. Но это лишь общая постановка, отсылающая к списку из более 100 направлений, среди которых необходимо выделить наиболее значимые с точки зрения кибербезопасности. На этих направлениях стоит сосредоточить основные усилия. Предложения по таким работам приведены в статье. Кроме того, следует дополнить тематику перспективных исследований направлениями, которые вытекают из основных свойств киберпространства.

Необходимо подробно и тщательно исследовать основные свойства киберпространства, динамику его развития в различных масштабах времени от мгновенных до многолетних, методы управления этой динамикой. Важно обосновать подходы к определению показателей кибербезопасности, разработать модели для их оценки, выработать способы обоснования критериев.

Без проведения системного анализа и получения оценок применения тех или иных мер невозможно построить эффективную систему кибербезопасности.

Представляется целесообразным в комплекс исследований в области кибербезопасности включить следующие направления:

- 1. Выработка единой терминологии киберпространства и кибербезопасности, гармонизированной с существующей терминологией в области информационной безопасности.

- 2. Разработка комплексной системы показателей, охватывающих все стороны функционирования киберпространства и обеспечения его защиты от возможных угроз.

- 3. Разработка моделей самого киберпространства и основных факторов, оказывающих влияние на его функционирование. Безусловно, необходима тщательно продуманная модель угроз. Одним из важнейших направлений является создание математических моделей, позволяющих получать численные характеристики информационной безопасности (степени угроз информационной безопасности, анализа информационных рисков, оценки эффективности мер защиты).

- 4. Создание специальных методов обеспечения устойчивости киберпространства или его областей при воздействии угроз. Здесь несколько возможным тем:

- - анализ топологической структуры и выработка рекомендаций по ее изменению, способов и конкретных алгоритмов их реализации;

- - новые методы криптографической защиты, основанные не только на чисто вычислительных механизмах реализации стойкости, но и на использовании преимуществ многосвязной архитектуры связей и большого числа добропорядочных пользователей;

- - методы информационной безопасности на основе социальных сервисов для противодействия кибер-атакам с применением специальных процедур анализа группового поведения.

- 5. Интеллектуальные методы обеспечения кибербезопасности:

- - методы интеллектуальной идентификации пользователей;

- - интеллектуальные методы предотвращения вирусных и других атак;

- - интеллектуальные методы выявления атак и проникновений;

- - методы ситуационного анализа состояния информационной безопасности;

- - новые методы криптографической защиты, основанные на нейросетевых технологиях.

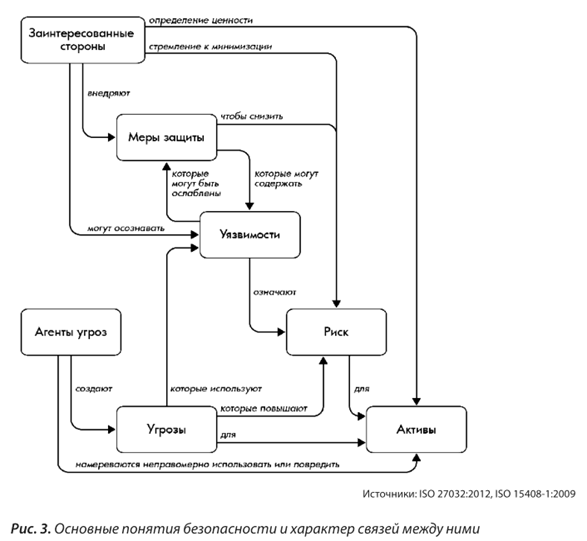

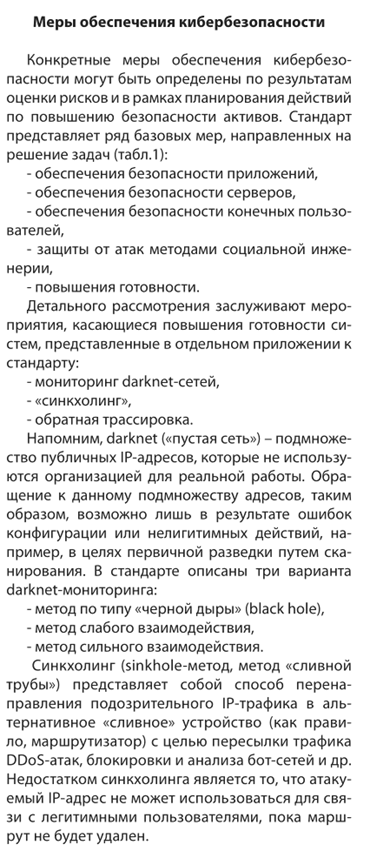

Международный стандарт ISO/IEC 27032:2012

Приведенное в концепции определение во многом перекликается с позицией международного стандарта ИСО/МЭК 27032:2012 Руководящие указания по кибербезопасности «Информационные технологии. Методы обеспечения безопасности. Руководящие указания по кибербезопасности» (ISO/IEC 27032:2012 Information technology – Security techniques – Guidelines for cybersecurity), [2] который и стоит взять за основу при исследовании вопроса кибербезопасности.

Стандарт вводит основные понятия и правила [3] (перевода на русский стандарта не нашел, но, возможно есть и можно купить).

Анализ Лаборатория Касперского

По данным компании Лаборатория Касперского:

9 из 10 компаний сталкиваются с внешними киберугрозами. Результаты исследования показали, что уровень опасности в сфере информационных технологий чрезвычайно высок. За последний год 91% компаний, представители которых приняли участие в опросе, сталкивались с угрозами информационной безопасности. В России этот показатель еще выше – 96%. Более того, ситуация становится только хуже: почти половина участников исследования утверждает, что количество кибератак за этот период увеличилось, и лишь 8% говорят о незначительном снижении их числа.

Многие организации пострадали от киберпреступников: например, треть вирусных атак (а в российских компаниях – почти половина) закончилась потерей данных, при этом для 10% фирм это была важная для бизнеса информация.

Перечисляя киберугрозы, которые представляются им самыми значительными, большинство участников исследования во всем мире ставят на первое место вирусы, шпионское ПО и другие вредоносные программы (61%). Спам назвали источником угрозы 56% респондентов. Третье место (36%) заняли фишинговые атаки, за ними идут сбои, вызванные проникновением в корпоративную сеть (24%), и DDoS-атаки (19%). Типы внешних угроз, с которыми сталкивались российские компании. Вредоносное ПО – самая частая причина проблем с безопасностью, опережающая в рейтинге спам и фишинговые атаки. Примечательно, что первые пять мест в рейтинге занимают внешние угрозы.

Опрос российских IT-специалистов показал, что чаще всего сбои в системе безопасности приводят к потере данных о платежах (13%), интеллектуальной собственности (13%), клиентских баз (12%) и информации о сотрудниках (12%). 84% российских компаний не считают себя объектом кибератак. В условиях роста количества киберугроз вызывает интерес и то, как оценивают защищенность компаний в IT-сфере представители этих организаций. 60% опрошенных в России (в мире – 59%) уверены в том, что их корпоративные сети хорошо защищены. Любопытно, что треть участников исследования являются фаталистами, полагая, что сбои в работе системы защиты трудно предсказать и почти невозможно предотвратить. В России таких компаний меньше – 23%.

Результаты исследования показывают, что представители компаний хорошо осведомлены об уровне опасности, однако степень защищенности бизнеса от киберугроз оставляет желать лучшего: некоторые компании плохо защищены, в ряде организаций выбранные меры защиты не соответствуют характеру опасности и серьезности возможных последствий для бизнеса.

Согласно мнению специалистов, принимавших участие в опросе, главной задачей IT-персонала является обеспечение бесперебойной и четкой работы системы информационной безопасности.

Все участники исследования назвали информационную стратегию компании одной из важнейших в бизнесе, причем в России по значимости она даже выше, чем финансовая, маркетинговая и кадровая стратегии.

Самые популярные меры, применяемые для защиты от киберугроз в компаниях в мире и в России, – антивирусная защита, клиентские межсетевые экраны, установка обновлений (в том числе и устраняющих уязвимости в программном обеспечении) и резервное копирование данных.

В настоящее время затраты на обеспечение безопасности корпоративной сети в год составляют в среднем $8000 для малого бизнеса, $80 000 для среднего бизнеса и $3,2 миллиона для крупных корпораций. Важно отметить, что большинство участников исследования считают бюджет, выделяемый в их организациях на информационную безопасность, недостаточным и требующим увеличения.

В России ситуация отличается в худшую сторону – объем вкладываемых средств удовлетворительным признали лишь 36% участников исследования. При этом, по мнению IT-специалистов, не хватает не только финансирования: 70% респондентов ссылаются на нехватку персонала, знаний или недостаточность системных ресурсов.

Большинство российских IT-специалистов считает уровень инвестиций в информационную безопасность недостаточным 95% опрошенных в России считают, что инвестиции нужно увеличить на 25% и более

В большинстве компаний более популярен реактивный подход к IT-безопасности. Это в полной мере относится и к инвестициям: компании начинают вкладывать деньги в систему защиты после того, как инцидент уже произошел.

Однако зачастую распределение финансов в компаниях осуществляется без учета важности вопросов информационной безопасности. 63% представителей компаний считают, что их руководство придает проблеме защиты корпоративных сетей недостаточное значение. В России эта проблема стоит более остро – 73% принявших участие в опросе думают, что их руководители должны проявлять больший интерес к вопросам IT-безопасности. 44% российских компаний считают киберугрозы одним из главных бизнес- рисков в будущем.

Резолюция ООН A/RES/57/239

Стоит отметить, что еще в 2002 году ООН приняло резолюцию по созданию глобальной культуры кибербезопасности, определив основные элементы:

- a) осведомленность. Участники должны быть осведомлены о необходимости безопасности информационных систем и сетей и о том, что они могут сделать для повышения безопасности;

- b) ответственность. Участники отвечают за безопасность информационных систем и сетей сообразно с ролью каждого из них. Участники должны подвергать свои политику, практику, меры и процедуры регулярному обзору и оценивать, соответствуют ли они среде их применения;

- c) реагирование. Участники должны принимать своевременные и совместные меры по предупреждению инцидентов, затрагивающих безопасность, их обнаружению и реагированию на них. Они должны обмениваться в надлежащих случаях информацией об угрозах и факторах уязвимости и вводить процедуры, предусматривающие оперативное и эффективное сотрудничество в деле предупреждения таких инцидентов, их обнаружения и реагирования на них. Это может предполагать трансграничный информационный обмен и сотрудничество;

- d) этика. Поскольку информационные системы и сети проникли во все уголки современного общества, участникам необходимо учитывать законные интересы других и признавать, что их действия или бездействие могут повредить другим;

- e) демократия. Безопасность должна обеспечиваться так, чтобы это соответствовало ценностям, которые признаются демократическим обществом, включая свободу обмена мыслями и идеями, свободный поток информации, конфиденциальность информации и коммуникации, надлежащая защита информации личного характера, открытость и гласность;

- f) оценка риска. Все участники должны выполнять периодическую оценку риска, которая: позволяет выявлять угрозы и факторы уязвимости; имеет достаточно широкую базу, чтобы охватить такие ключевые внутренние и внешние факторы, как технология, физические и человеческие факторы, применяемая методика и услуги третьих лиц, сказывающиеся на безопасности; дает возможность определить допустимую степень риска; помогает выбрать надлежащие инструменты контроля, позволяющие регулировать риск потенциального ущерба информационным системам и сетям с учетом характера и значимости защищаемой информации;

- g) проектирование и внедрение средств обеспечения безопасности. Участники должны рассматривать соображения безопасности в качестве важнейшего элемента планирования и проектирования, эксплуатации и использования информационных систем и сетей;

- h) управление обеспечением безопасности. Участники должны принять комплексный подход к управлению обеспечением безопасности, опираясь на динамичную оценку риска, охватывающую все уровни деятельности участников и все аспекты их операций;

- i) переоценка. Участники должны подвергать вопросы безопасности информационных систем и сетей обзору и повторной оценке и вносить надлежащие изменения в политику, практику, меры и процедуры обеспечения безопасности, учитывая при этом появление новых и изменение прежних угроз и факторов уязвимости.

Кибертерроризм

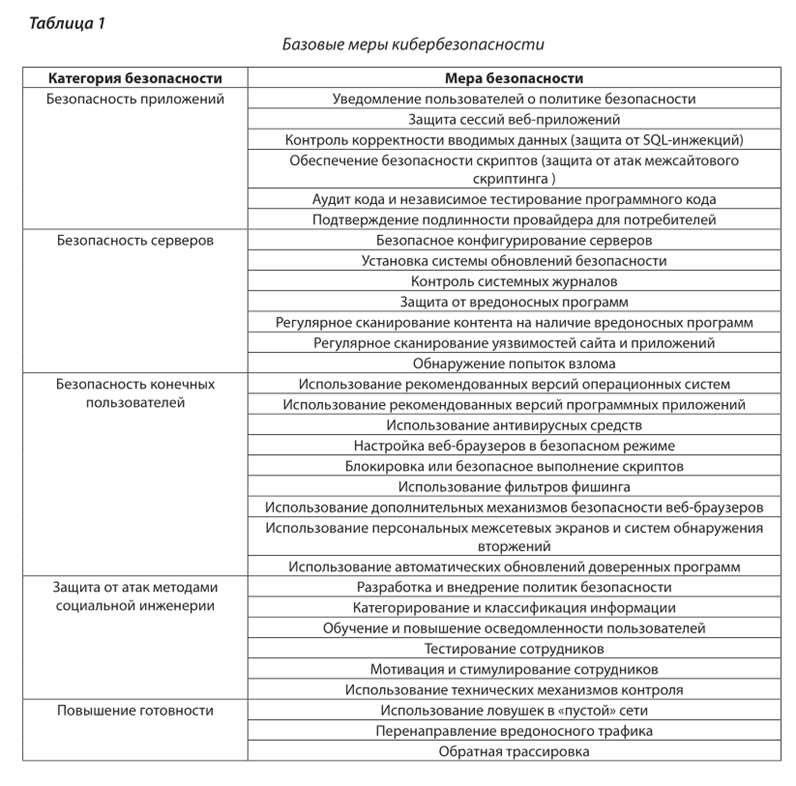

Если смотреть на исследования различных групп безопасности (IBM X¬Force, Symantec и др.), рынок безопасности становится все более серьезным. Последние известные взломы очень известных организаций (NASA, Sony, RSA, Lockheed Martin, Gazprom), где вопросы безопасности рассматриваются очень серьезно и где на момент взлома стояли очень популярные в США и в мире продукты безопасности, четко показывают, что необходимо переходить на новые принципы, и, видимо, средства безопасности нового поколения. Этот постулат хорошо иллюстрирует слайд из документа IBM X¬Force

Серым цветом помечены взломы, которые неизвестно как были сделаны. Другими словами, средства безопасности не увидели атак и не зарегистрировали никакой «плохой» активности.

Таким образом, рынок безопасности вступает в эпоху кибервойн, когда все способы и арсеналы средств из государственных сфер и области действий разведок будут применяться и уже начинают применяться как в области конкуренции между различными организациями и фирмами, так и для дезорганизации какого-¬либо производства (например, иранская ядерная программа).

Хотя киберпространство и доказало свою живучесть перед атаками и другими разрушающими воздействиями, атакующие всегда чувствовали себя более вольготно, чем защищающиеся. Это позволяет считать, что такая живучесть преувеличена, и воздействие на киберпространство может быть более разрушительным со временем.

Кибер риски не новы. Ещё в 1988 году было отмечено, что «шпионаж через компьютерные сети может быть экономически эффективным, обеспечивающим почти моментальный результат и направленным на определённые области. При этом он снижает вероятность возникновения неприятных международных инцидентов». Предупреждения о «кибер Перл Харборе» были высказаны в 1991 году. Тем не менее, хотя кибер шпионаж и преступления происходят ежедневно, киберпространство устойчиво к действительно разрушительным инфраструктурным атакам, которые могли бы нарушить функционирование систем и общества, а не просто были бы связаны с воровством информации.

Кибер инциденты имеют две разновидности: первая — они широко распространены, но мимолётны (например, как червь Morris Worm, который вывел из строя около 10% раннего интернета); вторая — они очень сфокусированы, но продолжительны по времени (как атака на иранскую ядерную программу). К настоящему времени не было уязвимостей или атак, которые были бы и продолжительны по времени, и широко распространены.

Тем не менее, риски для интернета продолжают расти по одной серьёзной причине: атаковать другого в киберпространстве проще, чем защищаться. Эта динамика сложилась исторически: на заре интернета каждый узел сети, каждое подключение было доверенным. К тому же атакующему нужно найти только одну брешь в один момент времени для успешной атаки, в то время как защищающийся должен закрывать все уязвимые точки постоянно. Многие компании привлекают или содержат в штате «красную команду» — группу специалистов, занимающихся тестами на проникновение.

В настоящий момент угроза интернету — это угроза каждому. Всякая часть мировой экономики и общества использует одну и ту же инфраструктуру, программное и аппаратное обеспечение и стандарты. В прошлом кибер атаки имели только ограниченный эффект, потому что были направлены на «нули и единицы». Компании, которые подверглись атаке, могут развернуть план восстановления бизнеса, развернуть бекапы и новые компьютеры, и через какое-то время продолжить свою деятельность. В то время как атаки на «Умную энергетическую инфраструктуру» (т.н. Smart Grid) могут привести уже к порче оборудования из стали и бетона.

Род Бэкстром (бывший президент ICAAN): «Всё, что подключено к интернету, может быть хакнуто. А к интернету подключено всё». И это глобальное подключение всего создаёт предпосылки для глобальных кибер атак.

Какие же из атак наиболее возможны? Кибер риски часто собирают вместе с помощью акронима CHEW — crime, hacktivists, espionage and war (преступление, хактивизм, шпионаж и война). Однако существуют и другие риски, которые могут оказать системное влияние. Для примера в данном случае можно взять недоступность серверов Google в течение 4 часов. Google является глобальным облачным провайдером, и такая остановка сервисов повлияла не только на физических лиц, но и на компании в регионах, где сервис был недоступен.

Природные триггеры также могут оказать влияние на базовую инфраструктуру. Так, сильное землятрясение в разломе Сан Андреас может привести к уничтожению региона Кремниевой долины, где сосредоточены мировые высокотехнологические компании. Солнечная супер-буря может вывести из строя национальные энергосистемы, спутники, авионику, повлиять на сигналы со спутников глобальных навигационных систем, на которые полагаются полиция, военные, экстренные службы.

Хотя всё ещё возможно перебалансировать соотношение «усилия нападающих/усилия защищающихся» в пользу защиты, успех нападения — хакеров, спецслужб, организованной преступности — по-прежнему может зависеть от одной единственной технологии или уязвимости. Появление такой технологии сделает из интернета среду, в которой больше не будет покупателей и бизнеса, поскольку доверие к ней будет подорвано навсегда. Эксперты называют такое положение дел «Кибергеддоном».

Сегодняшняя картина угроз — не проблема, созданная необразованными пользователями, которые посещают вредоносные сайты. Возможно ли ее решение блокированием «плохих» ресурсов в Интернете? Современные угрозы способны приводить к заражению массовых аудиторий бесшумно и эффективно, не делая различий по отраслям, компаниям, размерам или по странам. Киберпреступники пользуются преимуществами быстрого расширения сферы их атак в сегодняшнем мире, когда поддерживаются все типы устройств и когда отдельные лица используют любые устройства для доступа к своей рабочей сети.

Поскольку критически важная национальная инфраструктура, деловые круги и глобальные финансовые рынки продолжают переходить на сервисы в облачных средах и мобильную связь, требуется интегрированный, многоуровневый подход к информационной безопасности для защиты активно развивающегося «Всеобъемлющего Интернета». «Хакеры и киберпреступники пользуются тем, что у каждого предприятия в частном и государственном секторе есть собственная программа по информационной безопасности, — говорит Джон Стюарт (John Stewart). — Да, мы ездим на конференции, сохраняем связь друг с другом, но нам действительно нужно переходить от индивидуальной информационной безопасности к той, которая базируется на общем использовании данных, полученных в режиме реального времени, и на коллективных ответных действиях».

Построение лучшей инфраструктуры безопасности не означает создание более сложной архитектуры — на самом деле, все совсем наоборот. Речь идет о том, чтобы созданная инфраструктура и ее элементы работали вместе, позволяя получить больше данных для обнаружения угроз и уменьшения ущерба. С быстрым внедрением BYOD, появлением реальности, где на каждого пользователя приходится несколько разных устройств, и растущим использованием облачных сервисов эпоха, когда безопасность регулировалась для каждого терминального устройства, закончилась.

Теперь, когда угрозы все чаще нацелены против пользователей и организаций с разных направлений, компаниям следует вести сбор, хранение и обработку данных о всей деятельности в сети, которая имеет отношение к безопасности, чтобы лучше понимать масштаб и длительность атак. Такой уровень анализа может быть усилен контекстом действий в сети для принятия точных и своевременных решений. С ростом изощренности атак предприятия должны предусматривать защитные функции в проекте сети с самого начала, обеспечивая решения, в которых будут объединены данные об угрозах, правила информационной безопасности и средства принудительного регулирования во всех контактных точках сети.

С ростом изощренности атак такими же должны становиться и средства, предназначенные для того, чтобы свести на нет их усилия. В сети, где единая структура коммутации обеспечивает связь среди нескольких платформ, она же будет служить средством защиты устройств, сервисов и пользователей, которые регулярно обмениваются важной информацией. Сеть завтрашнего дня должна обладать интеллектуальными функциями, обеспечивая лучшую защиту посредством архитектуры для совместной работы, чем это было возможно прежде, когда это было представлено суммой отдельных компонентов.

Сухим остатком

Ввиду отсутствия регламентированного понятийного аппарата, самостоятельно определим понятия «кибер» понятия:

- Киберпространство (the Cyberspace) – это сложная среда, создаваемая совокупностью информации, информационной среды и информационного взаимодействия субъектов с использованием информации получаемой (передаваемой) и обрабатываемой в информационной среде;

- Кибербезопасность (Cybersafety) – это состояние защищенности киберпространства;

- Обеспечение кибербезопасности (Сybersecurity) – это сохранение конфиденциальности, целостности и доступности информации в киберпространстве. Обеспечение кибербезопасности включает в себя информационную безопасность, сетевую безопасность, интернет безопасность, безопасность критически важных систем и т.д.;

- Киберугроза (Cybersecurity threat) – это совокупность условий и факторов, создающих потенциальную или реально существующую опасность причинения вреда киберпространству;

- Уязвимость киберпространства – это потенциальная или реально существующая возможность реализации киберугрозы.

- Риск кибербезопасности (Cybersecurity risks) – потенциальная или реально существующая возможность того, что с использованием киберугрозы возможно воспользоваться уязвимостью киберпространства и тем самым нанести ущерб. Риски кибербезопасности включают в себя: атаки социальной инженерии, взлом, распространение вредоносного программного обеспечения, шпионских программ и других потенциально нежелательных программ;

- Киберпреступность (Cybercrime) – преступная деятельность, в которой техническая инфраструктура киберпространства используется в целях преступления или является целью преступления, или где киберпространство является источником, инструментом, целью или местом преступления.

Где

- Ущерб – это невыгодные для собственника имущественные последствия, возникшие в результате причинения ему вреда. Ущерб выражается в уменьшении имущества либо в недополучении дохода, который был бы получен при отсутствии нарушения (упущенная выгода). Ущерб может быть материальным и настать для собственника или контрагента, моральным или физическим, порочащим деловую репутацию, экологическим, социальным и т.д.;

- Информационная среда – совокупность технических и программных средств хранения, обработки и передачи информации, а также условий реализации процессов информатизации.

Таким образом, под кибербезопасностью будем понимать - комплексное состояние защищенности информации, информационной среды и информационного взаимодействия субъектов с использованием информации получаемой (передаваемой) и обрабатываемой в информационной среде.

(c) 12.12.2014

Используемая литература

[1] Статья Кибербезопасность - подходы к определению понятий;

[3] Понятия и правила в контексте ISO 27032.

[4] Источник по ЛК добавить.

[5] Резолюция ООН A/RES/57/239

[6] Источник по Кибертерроризму добавить.